Comment repérer un espion

Autor do artigo:Antoine DuboisL'espionnage n'est pas l'apanage des films de James Bond. Le cyberespionnage et l'espionnage d'entreprise sont deux moyens courants de suivre les personnes et de se faire voler des informations dans le monde moderne. Et, bien sûr, il y a toujours le danger d'être traqué, suivi ou surveillé, surtout avec la technologie dont dispose un traqueur déterminé. Si vous craignez que quelqu'un vous surveille, vous ou votre entreprise, il existe plusieurs moyens de repérer ces individus. Savoir comment repérer ce type d'espions peut être utile pour les empêcher de faire de vous une victime.

Étapes

Repérer les cyberespions

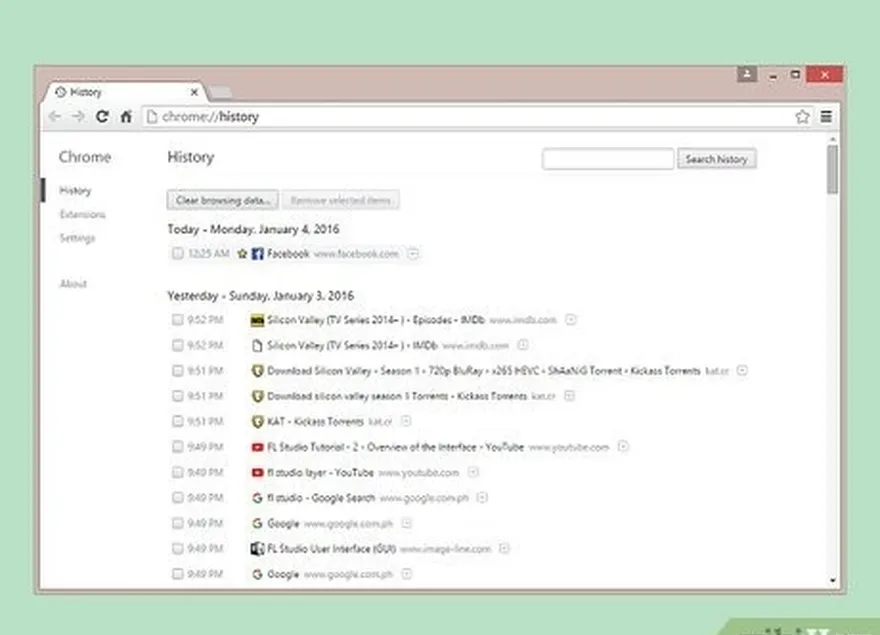

Vérifiez l'historique de votre navigateur. S'il contient des sites web inhabituels ou des sites que vous n'avez pas visités, il est possible que quelqu'un utilise votre ordinateur. De même, si votre historique de recherche a été effacé et que vous ne l'avez pas fait, il se peut que quelqu'un d'autre l'ait fait. Dans ce cas, quelqu'un vous a espionné en accédant directement à votre ordinateur.

Vérifiez l'historique de votre navigateur. S'il contient des sites web inhabituels ou des sites que vous n'avez pas visités, il est possible que quelqu'un utilise votre ordinateur. De même, si votre historique de recherche a été effacé et que vous ne l'avez pas fait, il se peut que quelqu'un d'autre l'ait fait. Dans ce cas, quelqu'un vous a espionné en accédant directement à votre ordinateur.- N'oubliez pas d'éteindre votre machine lorsque vous ne l'utilisez pas ou d'avoir un mot de passe fort avec des lettres, des chiffres et des symboles pour bloquer les utilisateurs indésirables, comme la première lettre de votre prénom, l'année de votre naissance et une source comme @gmail.com. Ex : [email protected].

Vérifiez si un logiciel tiers est en cours d'exécution sur votre machine. Ces programmes, parfois appelés logiciels VNC (virtual network computing), permettent à quelqu'un d'accéder à votre ordinateur à distance tant qu'il est allumé. De nombreuses personnes utilisent des programmes tels que LogMeIn ou GoToMyPC pour travailler à distance. Si vous disposez d'un tel programme et que quelqu'un d'autre obtient vos informations de connexion, il peut accéder à votre machine à partir d'un lieu extérieur.

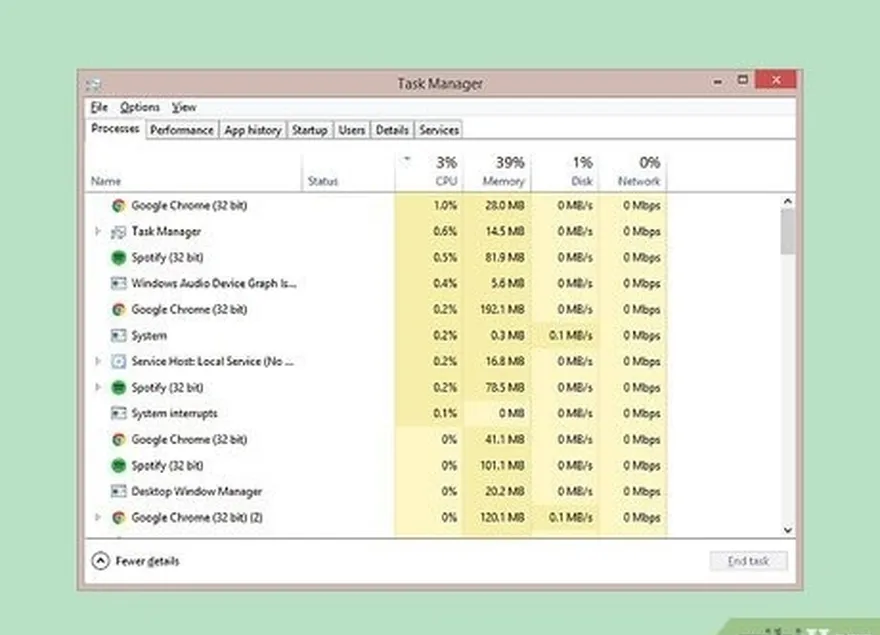

Vérifiez si un logiciel tiers est en cours d'exécution sur votre machine. Ces programmes, parfois appelés logiciels VNC (virtual network computing), permettent à quelqu'un d'accéder à votre ordinateur à distance tant qu'il est allumé. De nombreuses personnes utilisent des programmes tels que LogMeIn ou GoToMyPC pour travailler à distance. Si vous disposez d'un tel programme et que quelqu'un d'autre obtient vos informations de connexion, il peut accéder à votre machine à partir d'un lieu extérieur. Soyez attentif à la vitesse de fonctionnement de votre ordinateur ou de votre appareil. Si vous constatez un ralentissement de la vitesse, il se peut que quelqu'un utilise Internet pour suivre votre activité. Une application de suivi occupera une mémoire précieuse et ralentira d'autres processus sur votre ordinateur. Examinez les applications exécutées sur votre appareil et remarquez celles qui ne vous sont pas familières.

Soyez attentif à la vitesse de fonctionnement de votre ordinateur ou de votre appareil. Si vous constatez un ralentissement de la vitesse, il se peut que quelqu'un utilise Internet pour suivre votre activité. Une application de suivi occupera une mémoire précieuse et ralentira d'autres processus sur votre ordinateur. Examinez les applications exécutées sur votre appareil et remarquez celles qui ne vous sont pas familières.- La plupart des grands programmes antivirus commerciaux, tels que Symantec, McAfee et Norton, sont capables de repérer les applications de ce type sur votre ordinateur.

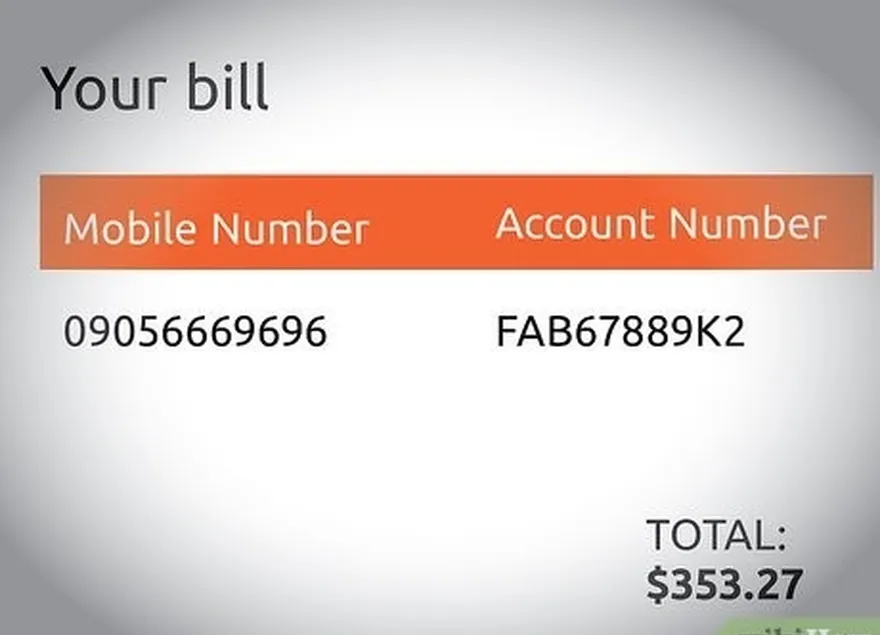

Vérifiez vos factures. Si quelqu'un a accès à vos appareils, il a probablement accès à d'autres informations vous concernant et peut les utiliser pour voler votre identité. En outre, les applications d'espionnage sur votre téléphone utiliseront le GPS pour envoyer des données de suivi, ce qui augmentera probablement vos frais de transmission de données.

Vérifiez vos factures. Si quelqu'un a accès à vos appareils, il a probablement accès à d'autres informations vous concernant et peut les utiliser pour voler votre identité. En outre, les applications d'espionnage sur votre téléphone utiliseront le GPS pour envoyer des données de suivi, ce qui augmentera probablement vos frais de transmission de données. Attention aux téléchargements à partir de sites web non sécurisés. Si vous téléchargez quelque chose à partir d'un site web, utilisez le système de sécurité de votre ordinateur pour vérifier si ce site est fiable ou sécurisé. Si vous avez téléchargé des fichiers à partir d'un site web non sécurisé, des personnes extérieures peuvent y avoir accès.

Attention aux téléchargements à partir de sites web non sécurisés. Si vous téléchargez quelque chose à partir d'un site web, utilisez le système de sécurité de votre ordinateur pour vérifier si ce site est fiable ou sécurisé. Si vous avez téléchargé des fichiers à partir d'un site web non sécurisé, des personnes extérieures peuvent y avoir accès.

Repérer les espions d'entreprise

Sachez quelles sont les informations importantes de votre entreprise et qui y a accès. Réfléchissez aux types d'informations qui pourraient intéresser un concurrent. Il peut s'agir de recherches sensibles, de stratégies d'entreprise ou même de bilans. Si quelqu'un accède à ces informations alors qu'il ne le devrait pas, il s'agit peut-être d'un espion de l'entreprise.

Sachez quelles sont les informations importantes de votre entreprise et qui y a accès. Réfléchissez aux types d'informations qui pourraient intéresser un concurrent. Il peut s'agir de recherches sensibles, de stratégies d'entreprise ou même de bilans. Si quelqu'un accède à ces informations alors qu'il ne le devrait pas, il s'agit peut-être d'un espion de l'entreprise. Sachez faire la différence entre une activité légale et une activité illégale. La plupart des activités d'espionnage d'entreprise consistent à rechercher des informations facilement accessibles à tous. Il peut s'agir d'une liste d'employés, d'événements ou de ventes à venir, ou de changements récents dans la structure. Une personne qui trouve des informations par des moyens légaux peut constituer une menace pour votre entreprise, mais il ne s'agit pas d'une infraction pénale. La fraude, l'effraction, le vol et d'autres activités illégales sont les seuls moyens de poursuivre l'espionnage d'entreprise.

Sachez faire la différence entre une activité légale et une activité illégale. La plupart des activités d'espionnage d'entreprise consistent à rechercher des informations facilement accessibles à tous. Il peut s'agir d'une liste d'employés, d'événements ou de ventes à venir, ou de changements récents dans la structure. Une personne qui trouve des informations par des moyens légaux peut constituer une menace pour votre entreprise, mais il ne s'agit pas d'une infraction pénale. La fraude, l'effraction, le vol et d'autres activités illégales sont les seuls moyens de poursuivre l'espionnage d'entreprise.- Les employés peuvent parfois être négligents lorsqu'ils publient des informations sur leurs comptes de médias sociaux personnels, notamment sur leurs activités professionnelles ou sur des changements de statut. Ces informations peuvent être très utiles aux espions d'entreprise et il est tout à fait légal qu'ils les acquièrent.

Recherchez les visages inconnus. Y a-t-il des personnes que vous ne reconnaissez pas dans votre bâtiment ou votre bureau ? De nombreux lieux de travail ne connaissent pas parfaitement leur personnel, et il arrive que des personnes soient capables de suivre un employé ou de le suivre à la trace.

Recherchez les visages inconnus. Y a-t-il des personnes que vous ne reconnaissez pas dans votre bâtiment ou votre bureau ? De nombreux lieux de travail ne connaissent pas parfaitement leur personnel, et il arrive que des personnes soient capables de suivre un employé ou de le suivre à la trace.- Rappelez-vous que cela ne sert qu'à repérer une personne qui n'est pas censée être là. Votre entreprise doit disposer de règles claires pour signaler une atteinte à la sécurité de ce type. Suivez ces protocoles pour le signalement et les mesures à prendre.

Gardez l'œil ouvert sur toute activité inhabituelle. Le suivi de l'activité des employés peut révéler des schémas d'actions inhabituels. Si quelqu'un accède à plus de fichiers que d'habitude, ou à partir d'endroits inhabituels comme son propre domicile, il se peut qu'il obtienne des informations pour quelqu'un d'autre.

Gardez l'œil ouvert sur toute activité inhabituelle. Le suivi de l'activité des employés peut révéler des schémas d'actions inhabituels. Si quelqu'un accède à plus de fichiers que d'habitude, ou à partir d'endroits inhabituels comme son propre domicile, il se peut qu'il obtienne des informations pour quelqu'un d'autre.- La fouille des poubelles est un moyen simple d'obtenir des informations sur une entreprise. Si vous voyez quelqu'un fouiller dans les poubelles de votre entreprise (et qu'il ne s'agit pas d'un employé à la recherche d'un objet qu'il a jeté par accident), il s'agit peut-être d'un espion de l'entreprise.

Soyez à l'affût de l'ingénierie sociale. La plupart des activités d'espionnage d'entreprise se font simplement en parlant aux gens et en leur posant des questions suggestives. Les espions peuvent appeler en se faisant passer pour des employés et en prétendant avoir oublié leur nom d'utilisateur ou leur mot de passe. Soyez attentif aux questions étranges ou aux tentatives d'intimidation pour obtenir des informations.

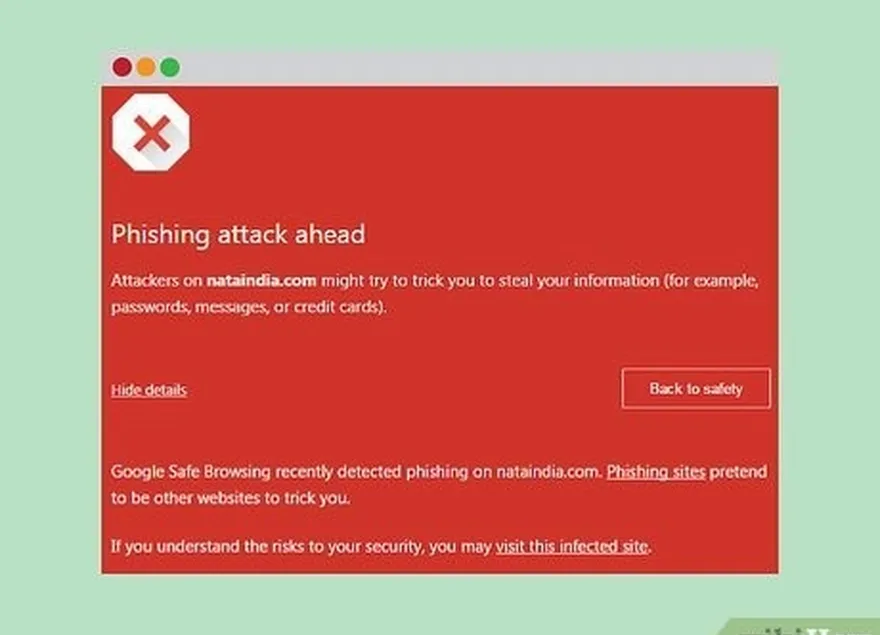

Soyez à l'affût de l'ingénierie sociale. La plupart des activités d'espionnage d'entreprise se font simplement en parlant aux gens et en leur posant des questions suggestives. Les espions peuvent appeler en se faisant passer pour des employés et en prétendant avoir oublié leur nom d'utilisateur ou leur mot de passe. Soyez attentif aux questions étranges ou aux tentatives d'intimidation pour obtenir des informations.- Il peut s'agir de systèmes de 'phishing', dans lesquels des personnes extérieures demandent des mots de passe et d'autres informations en prétendant appartenir au service informatique ou à d'autres services réputés de votre entreprise. En fait, si vous pensez qu'il s'agit d'un espion, ne communiquez pas vos informations à quelqu'un qui le connaît.

- Les employés peuvent être formés à la recherche de questions suggestives ou d'indices sociaux particuliers qui suggèrent l'espionnage. Votre entreprise doit disposer de procédures claires pour la divulgation d'informations sensibles. Si ces procédures ne sont pas respectées, vous ou vos employés serez alertés.

Identifier les espions dans votre vie privée

Faites attention à votre environnement. Évitez de vous promener en regardant votre téléphone portable ou en écoutant de la musique. Si quelqu'un vous suit, il vous sera beaucoup plus facile de le faire si vous êtes attentif à ce qui se passe autour de vous.

Faites attention à votre environnement. Évitez de vous promener en regardant votre téléphone portable ou en écoutant de la musique. Si quelqu'un vous suit, il vous sera beaucoup plus facile de le faire si vous êtes attentif à ce qui se passe autour de vous. Vérifiez si des voitures vous suivent. Les espions ne se déplacent généralement pas dans des voitures tape-à-l'œil. Vous pouvez également rechercher des véhicules que vous connaissez, qui appartiennent à des personnes que vous connaissez et qui pourraient avoir une raison de vous suivre.

Vérifiez si des voitures vous suivent. Les espions ne se déplacent généralement pas dans des voitures tape-à-l'œil. Vous pouvez également rechercher des véhicules que vous connaissez, qui appartiennent à des personnes que vous connaissez et qui pourraient avoir une raison de vous suivre.- Si vous conduisez, ralentissez un peu et voyez si la voiture que vous croyez vous suivre fait de même. Si vous êtes sur une autoroute, changez de voie et voyez si la voiture vous suit.

- Si quelqu'un vous suit, ce ne sera pas dans une voiture de sport tape-à-l'œil. Il s'agira probablement d'un véhicule peu visible, qui peut facilement se fondre dans la masse sans attirer votre attention. Si vous pensez être suivi, faites attention aux signes distinctifs comme la plaque d'immatriculation.

Recherchez des caméras cachées. Il existe de nombreuses petites caméras qu'il est facile de manquer. Elles peuvent être dissimulées dans des espaces restreints ou dans d'autres objets, ce qui permet à quelqu'un de vous enregistrer, vous et vos actions. La plupart des caméras étant de petite taille, vous devez être attentif aux petits objets qui ne semblent pas à leur place ou aux fils électriques qui ne semblent pas être reliés à quoi que ce soit.

Recherchez des caméras cachées. Il existe de nombreuses petites caméras qu'il est facile de manquer. Elles peuvent être dissimulées dans des espaces restreints ou dans d'autres objets, ce qui permet à quelqu'un de vous enregistrer, vous et vos actions. La plupart des caméras étant de petite taille, vous devez être attentif aux petits objets qui ne semblent pas à leur place ou aux fils électriques qui ne semblent pas être reliés à quoi que ce soit.- Vous pouvez utiliser un smartphone pour repérer les caméras. Éteignez toutes les lumières de la pièce dans laquelle vous vous trouvez, puis mettez votre téléphone en mode appareil photo. Regardez la pièce à travers l'appareil photo. Les caméras à vision nocturne émettent une lumière rouge vive (c'est ainsi qu'elles voient dans l'obscurité), qui s'affiche sur votre écran. Si vous voyez cela, vous avez trouvé une caméra cachée.

- Il existe un certain nombre de détecteurs de caméras cachées disponibles à l'achat. Il s'agit de petits appareils qui produisent une lumière rouge à haute fréquence, que vous pouvez utiliser pour balayer la pièce. La lumière se réfléchit sur les lentilles, les puces ou les lumières infrarouges.

Vérifiez la présence de dispositifs d'écoute. Si vous remarquez des sons bizarres sur votre téléphone, même après avoir raccroché, il se peut que quelqu'un écoute vos conversations. Les dispositifs d'écoute peuvent également provoquer des interférences sur les appareils électroniques tels que les téléviseurs et les radios.

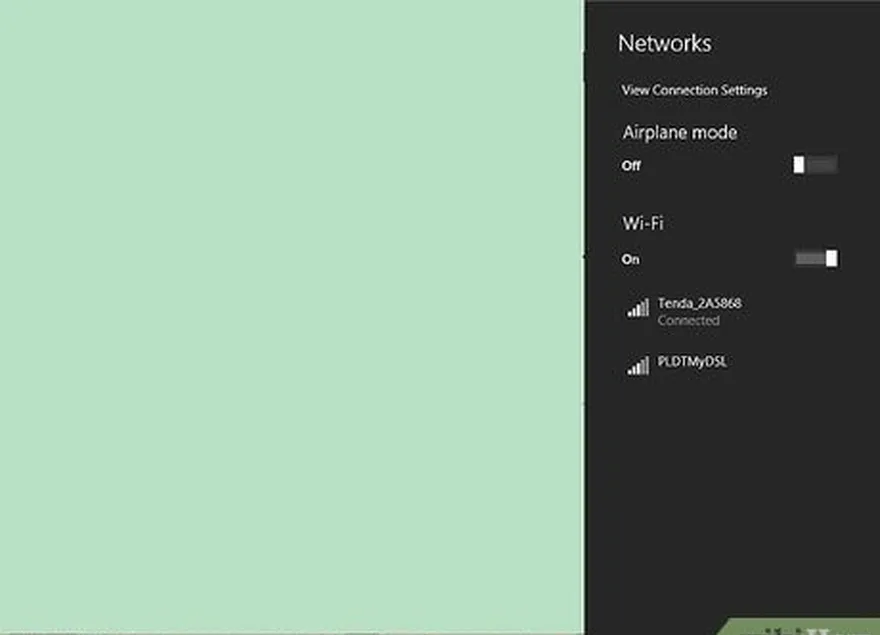

Vérifiez la présence de dispositifs d'écoute. Si vous remarquez des sons bizarres sur votre téléphone, même après avoir raccroché, il se peut que quelqu'un écoute vos conversations. Les dispositifs d'écoute peuvent également provoquer des interférences sur les appareils électroniques tels que les téléviseurs et les radios. Recherchez des réseaux Wi-Fi inhabituels. Les appareils cachés tels que les caméras et les enregistreurs peuvent utiliser les réseaux Wi-Fi pour transmettre ce qu'ils trouvent. Si votre téléphone ou votre ordinateur portable détecte un signal fort dans votre maison alors qu'il ne s'agit pas de votre réseau, il se peut que quelqu'un utilise ce réseau à proximité.

Recherchez des réseaux Wi-Fi inhabituels. Les appareils cachés tels que les caméras et les enregistreurs peuvent utiliser les réseaux Wi-Fi pour transmettre ce qu'ils trouvent. Si votre téléphone ou votre ordinateur portable détecte un signal fort dans votre maison alors qu'il ne s'agit pas de votre réseau, il se peut que quelqu'un utilise ce réseau à proximité.

Questions et réponses de la communauté

- QuestionComment puis-je me protéger d'un harceleur féru d'informatique qui a fait des déclarations techniques effrayantes lors d'une conversation téléphonique ?Si vous avez des doutes ou si quelqu'un vous menace, vous fait chanter ou vous vole par voie numérique, n'hésitez pas à contacter la police. Si le problème n'est pas trop important, vous pouvez également contacter le fabricant de votre ordinateur (par exemple, Apple).

- QuestionComment puis-je savoir si mon mot de passe a été piraté ?Si vous pensez avoir été piraté, changez votre mot de passe. Utilisez un mot de passe fort et difficile à deviner ou générez-en un au hasard à l'aide d'un générateur de mot de passe.

- QuestionComment puis-je savoir si mon ami est un espion ?Ne supposez pas automatiquement que votre ami est un espion, mais si vous avez des soupçons, surveillez-le de près. Si vous avez l'impression qu'il agit bizarrement, qu'il vous pose sans cesse des questions extrêmement personnelles telles que des mots de passe, ou qu'il semble excessivement collant, n'hésitez pas à en parler à quelqu'un, par exemple à vos parents. Si vous ne vous sentez pas à l'aise, contactez la police.

Conseils

- De nombreuses entreprises surveillent l'ordinateur et l'activité web de leurs employés, il est donc possible que quelqu'un vous suive déjà sur votre lieu de travail.

- Lisez des livres et des articles sur la façon de devenir un espion. Ces ouvrages peuvent contenir des conseils que vous pourrez appliquer lorsque vous chercherez un espion.

- Si quelqu'un vous harcèle, vous menace ou vous fait chanter, demandez immédiatement l'aide des autorités chargées de l'application de la loi. Les actions de l'agresseur n'ont peut-être rien à voir avec l'espionnage, mais votre sécurité passe avant tout.